المشكلات العلمية والقانونية للجريمة المعلوماتية في العصر الرقمي

ملخص

البحث

أصبحت المعلوماتية سمة العصر وبات استخدام الأنظمة

المعلوماتية من قبل الدول والأفراد المقياس الذي يحدد مدى تطور الشعوب وتقدمها.

فتكنولوجيا المعلومات تساهم في تسريع إنجاز الأعمال،الأمر الذي يعني تنفيذ الأهداف

والخطط التي ترسمها الدول لتحقيق التنمية الاقتصادية والاجتماعية والسياسية في وقت

قياسي. ومن هنا أصبح لزاماً على الدول من أجل ضمان نهضتها وتماشياً مع عصر

المعلوماتية الذي لا ينتظر أحداً أن تعمل على مواكبة التطور التكنولوجي

والالكتروني الذي نجم عن تحول العديد من المجتمعات إلى مجتمعات معلوماتية تعتمد

على التقنية الرقمية في أداء أعمالها.

إلا أن عصر المعلوماتية خلف ورائه آثاراً سلبية نجمت عن

استغلال بعض الأفراد والجهات للتقنيات المعلوماتية في غير الغرض الذي خلقت من

أجله، الأمر الذي أثر على حقوق الأفراد وحرياتهم حيث وفرت الأنظمة

المعلوماتية وسيلة جديدة في أيدي مجرمي

المعلوماتية لتسهيل ارتكاب العديد من الجرائم، كما أضحى النظام المعلوماتي ذاته

محلاً للاعتداء عليه .

Summary

Of Search

This research aims to identify

information crimes as it is one of the modern topics that imposed itself strongly

at the national and international levels alike, and which presents the criminal

legislator with the need to confront it with a decisive and deterrent legal

arsenal to combat it and punish the perpetrators, depending on the method of

meta analysis of the scientific

heritage of the subject of crime Informatics to get acquainted with the most

important private scientific and research visions and monitor the international

laws of the study subject in addition to developing a scientific proposal

مقدمة

واكب ثورة تكنولوجيا المعلومات والإنترنت والتوسع في

استخدام الإنترنت على كافة المستويات سواء أكانت استخدامات شخصية أو استخدامات

تجارية ،فضلًا عن أنه جعل المعلومات في متناول الجميع ؛أي شبكات المعلومات المحلية

والإقليمية والعالمية؛ وأصبح العالم بذلك مزدخراً بكم هائل من المعلومات لا تعرف

الحواجز الجغرافية ولا المسافات؛ بصورة يمكن معها القول بأن العالم صار أشبه

بمجتمع كبير تترابــط فيه الحاسبات و شبكات المعلومات؛ لتعلن بزوغ فجر ثورة جـديدة

هي الثورة المعلوماتية La revolution

informatique أو الثورة الصناعية الثالثة التى تدفع

بالإنسانية إلى عصـر جـديد هو عصرأو مجتمع المعلومات.

فظهر

نوعًا جديدًا من الجرائم وهي "الجريمة الإلكترونية أو الجريمة المعلوماتية هي

جريمة ذات طابع مادي فطبيعة العصر الرقمي الذي نعيش فيه بما يمتاز بالطبيعه

الدوليه واللامركزيه للمعلومات، تجعل أساليب السيطره الحكوميه أقل فعاليه، حيث أن

شبكة الإنترنت تختلف عن وسائل الاتصال التقليديه في طرق توزيع المعلومات وأساليب

التعامل معها،وبيئة الاتصال،ووسائل التعبير ؛الأمرالذي يؤكد أن ما حدث من تطور

تقني متسارع ،ليس مجرد إحلال لوسائل جديده ووسائل حديثه،مما أدى إلى إحداث تغيير

جوهري في التنظيم القانوني ،بما ينعكس بوجه عام على جميع العاملين غي مجال الخدمات المعلوماتية الالكترونية.

فأصبحت

هذه النوعية من الجرائم تهدد أمن وسلامة الأفراد والمجتمعات فالمعلومات تتزايد

يومًا بعد يوم وبالتالي تنزايدت صور الاعتداءات والتهديدات وفي إطارما تثيره التقنية الرقمية

الحديثه وطبيعة محتواها تتضح إشكالية هذه الدراسة من خلال انتشار ظواهر التحايل

والتشهير وانتهاك خصوصية الأفراد عبر الشبكة العنكبوتية ،تحاول هذه الدراسة التعرف

على التعرف على الجريمة المعلوماتية كذلك التعرف على المعاييراللازمة للتصدي لهذه

النوعية من الجرائم.

منهج

الدراسة:

تعتمد هذه الدراسة على المنهج الوصفي التحليلي إذ تستهدف وصف

الدراسة بما تشمله من علاقات وتأثيرات متبادلة للوقوف على أسباب ومقدمات هذه

العلاقات وتحليلها بشكل يساعد على الوصول إلى أنسب النتّائج.

أدوات الدراسة:تعتمد الدراسة على الأساليب الكيفية qualitative وذلك بإجراء تحليل المستوى

الثاني Meta analysis لرصد وتحليل الجريمة المعلوماتية من أنواعها

وكيفية التصدي لها وذلك من مسح للتراث العلمي والمقالات والتقارير الإقليمية

والدولية الخاصة بالجريمة المعلوماتية.

كما

تستخدم الدراسة التحليل الوثائقي Documentary

analysis،بهدف مسح

وتحليل التشريعات القانونيه والتقارير الصارده عن معدل انتشار الجريمة المعلوماتيه

أهداف

الدراسة

يهدف

هذا البحث إلى التعرف

على الجرائم المعلوماتية حيث أنها من الموضوعات الحديثة التي فرضت نفسها بقوة على

المستوى الوطني والدولي على حد سواء، والتي تطرح على المشرع الجنائي ضرورة

مواجهتها بترسانة قانونية حاسمة ورادعة لمكافحتها وعقاب مرتكبيها وذلك اعتمادًا

على أسلوب التحليل البعدي Meta analysisللتراث العلمي لموضوع الجريمة المعلوماتية للتعرف على

أهم الرؤى العلمية والبحثية الخاصة ورصد القوانين العالمية لموضوع الدراسة

بالإضافة إلى وضع مقترح علمي .

وتأسيساً

على ذلك ينبع أهمية البحث:

فمن الناحية العملية: تثير المعلومات باعتبارها علم المعالجة الآلية

للمعطيات عدة مشاكل قانونية فقد يساء استخدامها لارتكاب الجريمة عن بعد من ناحية

أو تكون محلًا للإعتداء عليها من ناحية أخرى مما يثير مسألة تكييف الإعتداء وما

إذا كان يشكل جريمة أم لاونظرًا لتزايد المواقع التجارية على شبكة الإنترنت وظهور

ونمو التجارة الإلكترونية وقيام المنافسات غير المشروعية،فإن أهمية الدراسة تنبثق

في تنظيم هذه المواقع،وحماية المواقع الأصلية على الشبكة والمنافسة غير المشروعة،

بالإضافة إلى حماية الإسم التجاري والعلامة التجارية،وتنظيم آلية الدفع الإلكتروني

تحسبا "للغش المعلوماتي" فقد بلغ عدد ضحايا الإنترنت عالميا 968 مليونا

في أكثر من 20 دولة(الصين 353 مليونا-الولايات المتحدة الأمريكة 144 مليونا-المملكة

المتحدة 17 مليونا-كندا 10 ملايين-أستراليا 6 ملايين-البرازيل 62.21 مليونا-فرنسا

19.31 مليونا-ألمانيا 23.36 مليونا-إندونيسيا 59.45 مليونا)

على

المستوى الاجتماعي: تؤثر

ظاهرة الإجرام المعلوماتي سلبًا على الطبقات الاجتماعية فتزيد الهوة بينها بمقدار

ما تملك من معلومات فيجد أصحاب الجريمة المنظمة الفضاء الإلكتروني مناخًا مناسبًا

لهم،وتجد العصابات الإرهابية شبكة الإنترني خير وسيلة لبث ونشر أفكارهم.

أما على

المستوى السياسي: فإن العابثين في

شبكة الإنترنت يجدون ضالتهم في ممارسة أساليب الضغط السياسي واستغلال هذه الشبكة

في الترويج للأفكار التي تتناسب مع مصالحهم.

أما من

الناحية النظرية: فتبرز أهمية

الدراسة لمعرفة مدى كفاية النصوص الجنائية الحالية لمنع الجرائم المعلوماتية وردع

مرتكبيها. وهل المواجهة الجنائية هي الحل الأمثل أم يجب أن تكون الحل الأخير؟ وهل

تفي نصوص المسطرة الجنائية في تحقيق غاياتها أم يلزم تعديل هذه النصوص بما يتلاءم

مع التطور التقني للمعلومات؟ بالإضافة إلى أن موضوع الجرائم المرتبطة بتكنولوجيا

المعلومات ينطبق على مجموعة من جرائم الأموال لا يستهان بها.

المدخل

السيوسيولوجي sociological Approach

يركز هذه المدخل على التعامل مع المعلومات كظاهرة

اجتماعيه،ومن ثم فإن القانون كمنظم باعتباره منظم للعلاقات الاجتماعية يؤثر بشكل

كبير على انتاج المعلومات ومحتواها،بما يؤكد على أهمية التحليل الاجتماعي للقوانين

والنظم المتعلقه لفهم الجريمة المعلوماتية ضمن وخارج سياقها القانوني.

ويقوم هذا المدخل تصور لفهم طبيعة المعلومات من خلال

ثلاثة أبعاد تتمثل في:

أ.

المعلومات كإشارة من المرسل إلى المستقبل.

ب. المعلومات كوسيلة لإنتاج

المعاني والأفكار.

ت. المعلومات كعنصر أساسي

يؤثر على المعتقدات الثقافية للأفراد والمجتمعات.

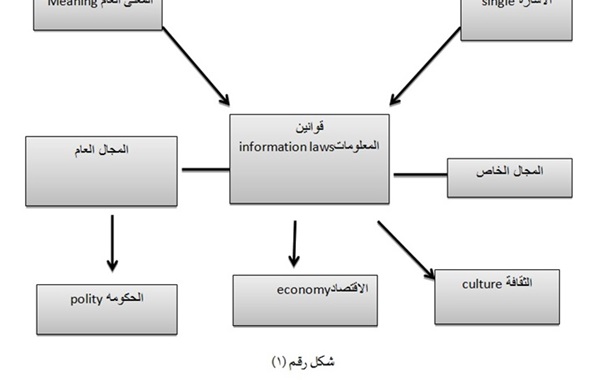

وقد وضع John chair نموذج للتحليل الاجتماعي لقوانين المعلومات يوضحه الشكل التالي:

وفقًا للشكل السابق يتم تنظيم تدفق المعلومات في مجالين

رئيسين هما:

-

المجال الخاص: يتعلق بارسال المعلومات بين الأشخاص والمنظمات بما

يشمل حقوق الملكية الفكرية والحرية الشخصية .

- المجال العام:ويتعلق بارسال المعلومات بين الممثلين الرسمين

والخاصين،ومن ثم يشمل حرية التعبير،الاسرار الرسمية ،تنظيم خدمات الاتصال ويتضمن

المجال العامثلاثة مجالات فرعية:

-

التنظيم القانوني للحريات العامة.

-

التنظيم القانوني للخدمات المعلوماتية.

-

التنظيم القانوني للسلطة القضائية.

ووفقًا لهذا النموذج فإن المعلومات كظاهرة اجتماعيه

وسياسيه واقتصاديه،تؤثر على الحكومه من

خلال العمليه السياسيه وحرية التعبير،فلايحدث تغييرسياسي بدون معلومات،كما تؤثر

بالضرورة على التعبير الثقافي .

ماهية

الجريمة المعلوماتية:

لم يكن هناك اتفاق بين الباحثين حول تعريف ماهية الجريمة

المعلوماتية فهناك من أطلق عليها "جرائم أصحاب الياقات البيضاءWhit color وسوف نورد

فيما يلي وجهات نظر الباحثين حول مفهوم الجريمة المعلوماتية:

تعريف

الجريمة الالكترونية بأنها عبارة عن اعتداء يطال معطيات الكمبيوتر المخزنة

والمعلومات المنقولة عبر نظم وشبكات المعلومات وفي مقدمتها الإنترنت. فهي جريمة

تقنية تنشأ في الخفاء يقارفها مجرمون

أذكياء يمتلكون أدوات المعرفة التقنية ، وتوجه للنيل من الحق في المعلومات

ويعرفها مكتب تقييم التقنية في الولايات المتحدة

الأمريكية بإنها "الجرائم التي تلعب فيها البيانات الكومبيوترية والبرامج

المعلوماتية دورا رئيسيا". كما عرفها "David Tnompson" بأنها: "أية جريمة يكون متطلبًا لاقترافها،أن تتوفر

لدى فاعلها معرفة تقنية للحاسب" .

ويرى "Massa" أن المقصود بها"الإعتداءات

القانونية التي ترتكب بواسطة المعلوماتية بغرض تحقيق الربح". وفي الغالب

ترتكب الجريمة المعلوماتية ليس بغرض تحقيق الربح، وإنما بدافع الإنتقام والسخرية

من المنافسين أو غير ذلك من الدوافع.

ويعرفها

"Lestan

& Vivant" بأنها: "مجموعة من الأفعال

المرتبطة بالمعوماتية والتي يمكن أن تكون جديرة بالعقاب". ويؤكد "Devéze" أنه

ليس المقصود مجرد إخفاء وصف قانوني، ولكن وضع مفهوم إجرامي، والذي سيكون من الممكن

أن يطبق عليه أحد التعاريف المعمول بها في القانون المدني أو الجنائي أو المالي.

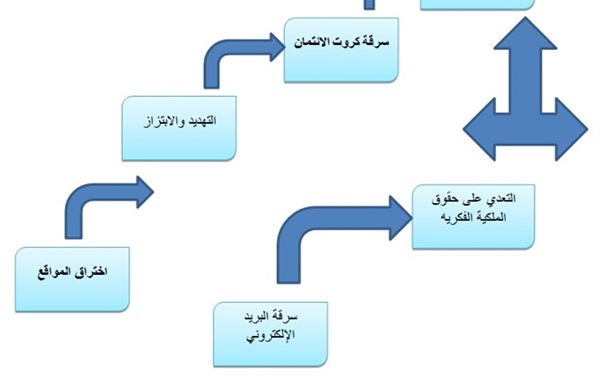

ويتضح مما سبق أن الفضاء الإلكتروني يعتبر ساحة حره للتبادل المعلومات والأراء والأفكار،لذلك ترى الباحثة أن الجريمة المعلوماتية "هي اختراق كل مايخص الأفراد والجماعات والشركات عبر الشبكة العنكبوتية سواء من خلال استخدام الشبكات الاجتماعية،أو البريد الإلكتروني أو المواقع الإلكترونيه وقد يكون لأهداف سياسيه أو اجتماعية..إلخ وبناءًا على ما تقدم يمكن حصر أبرز الجرائم المعلوماتيه في العصر التالي وفقًا الانفوجرافك التالي توضح الباحثة ماهي الجريمة المعلوماتيه في العصر الرقمي.

لذلك يمكن اعتبار النظام المعلوماتي وسيلة للجريمة

المعلوماتية وأداة لتنفيذها،وذلك في حالة الإعتداءعلى المكونات المادية للنظام

المعلوماتي (كالأجهزة والمعدات المعلوماتية وغيرها) يتمثل في جرائم سرقة أوإتلاف

هذه المكونات والمتمثل في الحاسبات أو شاشات أو شبكة الإتصال الخاصة أو حتى آلات

الطبع المرفق بهابل يتعدى الأمر إلى سرقة الصور الشخصية وكذلك الإعتداء على

العلامات التجارية. من ناحية أخرى، إذا كان الإعتداء موجه إلى مكونات غير مادية

للنظام المعلوماتي،(كالبيانات والبرامج) مثل جرائم الإعتداء على البيانات المخزنة

في ذاكرة الحاسوب أو البيانات المنقولة عبر شبكات الإتصال المختلفة والتي تتمثل في

جرائم السرقة أو التقليد أو الإتلاف أو محو وتعطيل هذه البيانات،أو كان الإعتداء

ذاته موجه إلى برامج الحاسوب من خلال تزوير المستخرجات الإليكترونية وإفشاء

محتوياتها وما اصطلح على تسميته "بسرقة ساعات عمل الحاسوب

وللوقوف على الجرائم الالكترونية وبيان ماهيتها لا بد من

الإحاطة بالمعنى العام للوسائل التي تقع بها هذه الجرائم يمكن القول بأن الحاسب

الآلي إنما هو أساس التعامل الالكتروني والمعلوماتي وبالتالي فهو المحور الأساسٍ الذي تدور حوله

وعليه الجرائم الالكترونية، بحيث يعتبر من أبرز الأخطار التي تتهدد الأنظمة

المعلوماتية والكمبيوتر هو: التعدي على الكيان المادي للكمبيوتر من خلال الإتلاف

أو السرقة أو الاستيلاء . وكذلك التعدي الذي يقع على الإطار المعلوماتي والذي يمكن

ان يحدث من خلال : تغيير البرامج ، او

إدخال برامج مغلوطة مثل الفيروسات، او الإطلاع غير المشروع على المعلومات أو

الدخول غير المصرح به إلى الشبكات أو قواعد البيانات بصفة مقصودة أو غير مقصودة،

وكذلك إدخال المعلومات بقصد التزييف والتزوير سواء بسوء نية أو حسن نية ، وأيضا

مسح المعلومات أو إخفائها أو عدم إدخالها أو تغييرها،وكذلك مفاتيح التشفير

والكلمات السرية .

وخلاصة القول فإن محل هذه الجريمة وموضوعها هو المعطيات

والمعلومات الكمبيوترية والتي تستهدفها اعتداءات الجناة بشكل عام، إذ ان هذه

الجرائم إما أن تقع على الكمبيوتر ذاته وإما بواسطته، وذلك باعتباره محل للجريمة

تارة ووسيلة لارتكابها تارة أخرى على محل آخر وهو المعلومات والمعطيات الالكترونية

وذلك من أجل حماية " الذمة

المعلوماتية او التكنولوجية" والمتثلة في :

-

حماية

الصوره الشخصية profile من الاعتداء

سواء بالنقل أوالسرقه.

- حماية الحسابات الشخصيه

عبر مواقع التواصل الاجتماعي سواء أكانت حسابات شخصية- أوحسابات للشركات أو –حسابات

رسمية للأشخاص الأعتبارية مثل المشاهير- أوالسياسين وغيرهم.

-

حماية البريد الإلكتروني

والبيانات المرسلة من الاعتداء أوالسرقة.

- حماية العلامات التجارية للشركات عبر الشبكة العنكبويتة خاصة مع التوجهات

الحديثة بظهور مايسمى بالاقتصاد الرقمي Digital

economy .

-

حماية

المعلومات المتداولة من النقل أو التزيف من الأشخاص الآخرين.

- حماية النظام العام الالكتروني كجزء من النظام

العام الإداري والاقتصادي في الدولة ، وذلك مع التوجهات الحديثة للدول باتجاه ما

يسمى بالحكومة الالكترونية والتي تذهب باتجاه الإدارة الالكترونية وتقديم العديد

من الخدمات والمعاملات من خلال منظومة الكترونية شاملة.

خصائص وسمات الجريمة

المعلوماتية في العصر الرقمي:

-

سهولة

ارتكاب الجريمة بعيدًاعن الرقابة الأمنية.

-

صعوبة

التحكم في حجم الضرر الناتج عنها نظرًا لكثرة رواد شبكة الإنترنت.

-

تعتبر

جريمة عابره للحدود لا تعترف بمكان أوزمان فهي تتميز بالتباعد الجغرافي واختلاف

التوقيتات بين الجاتي والمجني عليه.

وبناءًا

على ما تقدم تعتبر الجريمة المعلوماتية من أخطر الجرائم في العصر الحالي نظرًا

لصعوبة مكافحتها فهناك صعوبات كثيره أهمها.

-

القصور التشريعي الخاص بالجرائم المعلوماتية وإن

كان يرجع ذلك لحداثة هذا النوع من الجرائم.

-

صعوبة

التوصل إلى الأدلة الرقمية .

-

قصور

التعاون الدولي القانوني والتشريعي المنظم للجريمة المعلوماتيه.

- صعوبة الاكتشاف والاثبات لمرتكبيها نظرًالاستخدام

وسائل تكنولوجيه حديثة ومتطوره وفي الغالي بكون مرتكبها على درجة عالية من الذكاء

.

أهداف الجرائم المعلوماتية :

1.

التمُكن

من الوصول إلى المعلومات بشكل غير شرعي كسرقة معلومات أو حذفها أو التعديل.

2.

التمُكن من

الوصول إلى سرقة جهاز الخادم Hosted server الموفرة للمعلومات وتعطيلها.

3.

الحصول

على المعلومات السرية للجهات المستخدمة للتكنولوجيا كالمؤسسات والبنوك والشركات.

4.

الحصول

على المحادثات الشخصية بين الأفراد وذلك

عبر اختراق مواقع التواصل الاجتماعي أو

والمواقع الإلكترونيه وابتزاز أصحابها.

5. سرقة أرقام البطاقات الإئتمانية وسرقة الحسابات المصرفية.

أسباب

انتشار الجريمة المعلوماتي

لقد

ساهمت الطبيعة الدولية واللامركزية للإنترنت تجعل أساليب السيطره الحكومية أقل

فعاليه

إن أهم ما يتميز به

الإجرام المعوماتي عن الإجرام التقليدي هو وجود التقنية المعلوماتية وثورة

المعلومات التي تلقي بظلالها على نموذج الجريمة المعلوماتية حتى أن أسباب انتشار

الإجرام المعلوماتي يتأثر بلاشك بهذه الثورة، وإذا كانت الأنماط المختلفة للمجرم

المعلوماتي تكشف عن انتشارهؤلاء المجرمين عند ارتكابهم الجريمة المعلوماتية في غرض

واحد هو مجرد الهواية واللهو نتيجة انبهارهم بثورة المعلومات، ثم من ناحية أخرى قد

يكون الهدف هو تحقيق الثراء السريع أو إحدى الأسباب الشخصية.

أ: الانبهار بالتقنية

المعلوماتية:

مع ظهور التقنية المعلوماتية وانتشارها في المجتمعات

الحديثة سواء تعلق الأمر بالمعلومات أو الحواسب، فإن الأمر في النهاية يؤدي إلى

انبهار المجرمين بهذه التقنية الحديثة، لذلك فإن هؤلاء ليسوا على جانب كبير من

الخطورة، وإنما هم غالبا يفضلون تحقيق انتصارات تقنية ودون أن يتوفر لديهم أية

نوايا سيئة، ونعطي مثلا على ذلك ما نشر في مجلة Express الفرنسية في

شتنبر 1983 قصة بعنوان "ميلاد نزعة"

وتدور أحداث هذه القصة في أن عامل طلاء مباني قد توجه إلى أحد البنوك

لإيداع شيك خاص به وتعاصر ذلك لحظة فصل الموزع الآلي للنقود حيث شاهد مستخدم صيانة

الأجهزة الآلية، وهو يقوم باستخراج النقود من الآلة، عند الطلب عن طريق استخدام

بطاقة خاصة، وقد أحدث هذا الإبتكار للآلة تصدعا في الحياة العادية لعامل الطلاء

وقد حرص هذا الأخير على التدريب على تقنية الحاسوب لمدة عامين، ثم قام بالسطو على

صانع الموزعات الآلية، وقد تمكن هذا العامل بفضل الآلة المسروقة من التوصل إلى

أسلوب مطالعة السحب وألقي القبض عليه قبل أن يستفيد من نزعته المستحدثة.

ب ـ الرغبة في تحقيق الثراء السريع

قد تدفع الحاجة البعض إلى تحقيق الثراء السريع عن طريق

إتاحة الإطلاع على معلومات معينة أساسية وذات أهمية خاصة لمن يطلبها، ولذلك تتعدد

الأساليب اللازمة للوصول إلى هذا الهدف المنشود، ولذلك فإن هذا السبب يعد من أكثر

الأسباب التي تدفع إلى انتشار الإجرام المعلوماتي، تبرز الحاجة إلى تحقيق الكسب

السريع نتيجة وقوع البعض تحت ضغوط معينة (مشاكل مالية، الديون، إدمان المخدرات...)

مثال ذلك استيلاء مبرمج يعمل لدى إحدى الشركات الألمانية على اثنين وعشرين شريطا تحتوي على معلومات

بخصوص عملاء إنتاج الشركة، وقد هدد السارق ببيعها للشركة المنافسة ما لم تدفع له

فدية بمقدار 200000 دولار، وقامت الشركة بتحليل الموقف ففضلت الأداء مقابل استرداد

الشرائط الممغنطة حيث أن قيمتها تفوق المبلغ المطلوب.

ج ـ الأسباب الشخصية

يتأثر الإنسان في بعض الأحيان ببعض المؤثرات الخارجية

التي تحيط به، ونتيجة لوجوده في بيئة المعالجة الآلية للمعلومات، مع توفر هذه

المؤتمرات، فإن الأمر يؤول في النهاية إلى ارتكابه للجريمة المعلوماتية، هذا

وتتعدد المؤثرات التي تدفع الإنسان إلى اقتراف مثل هذا السلوك سواء كان ذلك بدافع

اللهو أو الحقد أو الإنتقام.

ومع انتشار المعلوماتية، ووسائلها المختلفة، تبدأ الرغبة

لدى الشباب نحو العبث بالأنظمة المعلوماتية من أجل ممارسة هواية اللعب، أو تعود

إلى وجود ميل زائد لدى البعض بأن الإعتقاد بأن كل شيء يرجع إليهم، إذن تلك تمثل

آفة نفسية تصيبهم ويتفاخرون بما قاموا به من جرائم، ليظهروا تفوقهم على الأنظمة

المعلوماتية، وقد يكون الدافع نحو ارتكاب الجريمة المعلوماتية هو عامل الإنتقام،

وذلك عندما يتم فصل العامل من عمله فإن ذلك من شأنه أن يهيء له المناخ لجريمته،

كأن يدمر البرامج المعلوماتية بالفيروسات عن طريق زرعها أو القنابل المنطقية التي

تنشأ عنها أضرار.

أنواع

الجرائم المعلوماتية

1.جرائم

التخريب المعلوماتي:وهي الجرائم التي تسهدف تخريب النظم المعلوماتيه ومكوناته

وتنقسم إلى

أ. التخريب

المادي:ويتم ذلك من خلال الاختراق أو التفجيروما يترتب عليه من أضرار تتعلق

بالاجهزة المعلوماتيه.

ب.التخريب

المنطقي أوالفيروسي:

وهو

مايستهدف جرائم نظم التشغيل والبرامج وتطبيقات الانترنت وتطبيقات الهواتف المحموله

مثل اختراق محادثات what sup وغيرها ،ويتم ذلك عن طريق البرامج الفيروسيه

أو مايطلق عليه البرامج الخبيثه حيث تصيب النظام المعلوماتي بالشلل التام والتوقف وذلك

لسرقة مصادر البرامج المباشره والنسخ الغير قانوني للبرامج.

2.جرائم

التجسس والقرصنه الإلكترونيه :ويعنمد هذا النوع من الجرائم على ما يلي:

أ. أساليب

تقليديه:ويتمثل في سرقة أونسخ الوسائط الممغنطه أو الضوئيه التي يتم فيها

تخرين البيانات .

ب.أساليب

غير تقليديه:وتعتمد على التقنيات التكنولوجيه الحديثه التي تم إعدادها

خصيصًالعمليات التجسس ومن أمثلتها التصنت واختراق المحادثات الخاصه.

3.جرائم

النصب والتلاعب الإلكتروني:ويتم نتفيذ هذه الجريمه من خلال عدة مراحل تتمثل

فيما يلي:

أ.مرحلة

التلاعب في إدخال البيانات:وتتم في المراحل

الأوليه لتشغيل نظم المعلومات الإلكترونيه حيث يعتمد متركبو هذه الجريمه على

إدخال بيانات غير صحيحه أو تزيف البيانات الموجوده بالفعل بهدف منع إدخال البيانات

الحقيقيه.

ب.التلاعب

في إعداد وتطوير البرامج المعلوماتيه:ويتم من خلال إجراء عدد من التعديلات

القانونيه أثناء فتره تنفيذها لتصحيح أخطاء لم يتم أكتشافها أو إذا ما اقتضي الأمر

لتطوير البرامج ففي هاتين المرحلتين يمكن لمرتكبي الجريمه المعلوماتيه من إدخال بعض

التعديلات غير المرخص بهالتحقيق أهداف غير مشروعه لمرتكبي الجريمه.

ت.التلاعب

في نظم المعلومات الإلكترونيه للبيانات عن بعد :ويحدث ذلك نظرًا لربط أكثر

المراكز المعلوماتيه في العالم بشبكة اتصالات متنوعه قد تكون(تليفونيه- لاسلكيه-ضوئيه)،وقد

يؤدي ذلك إلى سهولة الاتصال بالحاسبات المركزيه وإمكانية نظم الملعومات في نظم

معلوماتها،ومن أمثلة هذه الجرائم مايلي :

§

جرائم تستهدف اختراق نظم أنظمة التحويل الإلكتروني

للأموال والودائع المصرفيه.

§

جرائم الاحتيال عن طريق البريد الإلكتروني.

§

جرائم غسيل الأموال عبر الإنترنت.

§

جرائم القمار من خلال الألعاب الإلكترونيه .

ويتضح مما سبق أن جرائم النصب والإحتيال المعلوماتي لها أضرار

اقتصاديه جسيمه ففي الولايات المتحده الأمريكيه قدرت الخسائر الناتجه عن النصب

المعلوماتي في القتره ما بين (2018-2019)ما بين 100مليون دولار إلى 3 بليون دولار

وقد كانت الجرائم الالكترونية شيوعا

* 53٪ وجود جهاز مصاب بفيروس أو تهديد أمني آخر

* 38٪ الاحتيال على بطاقات الائتمان

* 34 ٪ اختراق الحسابات عن طريق سرقة كلمات المرور

* 34٪ اختراق البريد الالكتروني أو حساب وسائل التواصل

الاجتماعي

* 33٪ الوقوع تحت عمليات الاحتيال عبر الانترنت

* 32 ٪ النقر على بريد الكتروني احتيالي أو تقديم معلومات

حساسة (شخصية / مالية) ردا على الاحتيال بالبريد الالكتروني

4.جرائم

سلامة الأفراد والجرائم المخله بالآداب العامه وتتمثل في :

§

جرائم انتهاك حرمة وخصوصية بيانات ومعلومات الأفراد .

§

الاعتداء النفسي مثل عملية الترويج للانتحار والقتل وبيع

الأعضاء البشريه.

§

جرائم الاستغلال الجنسي والمتثله في نشر صور مخلة

بالحياء.

5.الجرائم

المعلوماتيه السياسيه وتتمثل في :

¯ ويتمثل في إنشاء مواقع

الكترونيه أو صفحات عبر مواقع التواصل الاجتماعي ذات اتجاهات متطرفة لتبادل

المعلومات والاتصالات بين تلك الجماعات.

¯

ويتمثل في إنشاء مواقع

الكترونيه أو صفحات عبر مواقع التواصل الاجتماعي تستهدف حشد الشباب للجماعات

الارهابيه والأفكار المتطرفه.

¯

إنشاء مواقع إلكترونيه لإطلاق شائعات تستهدف الأمن

القومي وإثارة البلبله في الوطن.

6.جريمة

التشهيرDefamation والإفتراءslander الإلكتروني:هناك تداخل بين مفهوم التشهيرDefamation ومفهوم

الإفتراءslander وذلك لصعوبة تمييز مصدر التشهير على

الإنترنت وصعوبة ديمومة عملية الاتصال ويستهدف مرتكبو هذه الجريمة الحط من الشأن

والإعتبار والإثارة مستغلًا بذلك بيئة

الإنترنت سريعة الانتشار فقد يكون مرتكب هذه الجريمة

·

كاتب أوناشر يتوجه إلى جمهوررعام.

·

كلمات تسئ للسمعة أوتسبب ضررًا ماديًا أو معنويًا.

·

وسيط دائم

وفي ظل التطور التكنولوجي الذي يتميز

العصر الحالي نجد صعوبه كبيره في السيطرة على الجريمة المعلوماتيه وكذلك في

إثباتها ،ففي ظل الجريمة المعلوتيه لايمكن إثبات الجرم بالطرق التقليديه لذلك لابد

من تفعيل دور الشرطه باستخدام الطرق التقنيه والتكنولوجيه الحديثه لمواجهة مجرمي

الإنترنت ففي بعض الأحيان يسهل الوصول إلى مرتكبي الجريمة وفي أحيانًا أخرى نجد

صعوبة بالغه ،وذلك لصعوبة تحديد مكان جهاز الكمبيوتر في حالة إذا كان ثابت أما إذا

كان المكان متغير، لذلك يجب وضع قانون خاص لمقاهي الإنترنت sippers ،التي يسهل استخدامها من قبل الغير.

وأخيرًا فإثبات الجريمه التي تقع على

العمليات الإلكترونيه باستخدام الوسائل الإلكترونيه الحديثه سيتأثر بطبيعة هذه

الوسيله التي قد ترتكب بها مما قد يؤدي إلى عدم اكتشاف العديد من الجرائم في وقت

حدوثها أو التعذر في الوصول إلى الدليل القاطع لإثبات هذه الجريمه مما يؤدي إلى

إحدث أثارًا اقتصاديه وسياسيه واجتماعيه في كثير من الأحيان وذلك حسب الهدف من

الجريمه ذاتها لذلك يمكن إرجاع صعوبة إثبات الجريمة المعلوماتية لخمسة عوامل

رئيسيه.

أولًا:أنها كجريمة لا تترك أثرًا بعد ارتكابها

أي أنها جريمة تفتقد للدليل المادي.

ثانيًا:صعوبة

الاحتفاظ الفني بأثارهاإن وجدت .

ثالثًا:

تحتاج إلى خبرات فنية عاليه ويصعب على الأجهزة الأمنية التقليدية التحقيق فيها.

رابعًا:تعتمد

على الخداع في ارتكابها والتضليل في التعرف على مرتكبيها .

خامسًا:أنها

تعتمد بدرجة كبيره على قمة الذكاء في ارتكابها ،حيث تعبر أهم خطوة من خطوات مكافحة

الإنترنت هي تحديد هذه الجرائم أولًا ثم تحديد مرتكبيها ،ثم تحديد الجهة المرتكبه

لهذه الجريمه لذلك يأتي وضع تعليمات لمكافحتها والتعامل معها والعقوبات المقترحه

ومن ثم يأتي دور التعامل التعاون الدولي لملاحقة هذه النوعيه من الجريمة.

وسائل

الجريمة الإلكترونية وطرق الوقايه منها :

يستخدم مرتكبو الجريمة الإلكترونية العديد من الوسائل

والطرق التقينه التي تمكنهم من ارتكاب هذه الجريمة مستغلًا في ذلك الفضاء

الإلكتروني وتعتبر أهم الطرق التي يعتمد عليها مرتكبو هذه الجريمة:

1.

الفيروسات وهي الأكثر انتشارًا عبر الإنترنت.

2.

إيقاف بعض الخدمات من خلال إغراقها بعدد هائل من الطلبات

مما يؤدي إلى توقف نظام العمل فورًا.

3.

انتحال الشخصيه.

4.

النصب والاحتيال من خلال بيع السلع والخدمات الوهميه.

5.

تشويه السمعه من خلال نشر المجرم معلومات أو أخبار زائفه

قد تكون أهداف سياسيه أو اجتماعيه أو دينيه.

لذلك، يجب أخذ الحيطه والحذر لحماية التأمين الإلكتروني

لكافة البيانات والاتصالات وذلك من خلال:

§

حماية البرامج الإلكترونية من الهاكرز والفيروسات من

خلال برامج الحمايةAnti viruses

scanning لحماية

الملفات والأجهزة وكذلك الرسائل الإلكترونيه .

§

استخدام وسائل التأمين الإلكتروني ولذلك لتحديد هوية

المستخدم المتثلة في (أصابع –الصوت..إلخ) لمنع أية محاولات نفاذ غير شرعيه لنطم

المعلومات الإلكترونيه.

§

التوقيع الإلكتروني E-Signature وله أهمية كبيرة في توفير الحماية اللازمة للتعاملات الاقتصاديه

والماليه على شبكة الإنترنت وذلك من خلال استخدام مجموعه من البرامج ومفاتيح

الشفره والتي تشكل منظومة أمنيه دقيقه لضمان أمان وسرية الصفقات الإلكترونيه.

§

التشفير:ويقصد به تغيير مظهرها بحيث يختفي معناها

الحقيقي ،لكي تكون غير مفهومه لمن يتلصص وخاصة للمواقع الإلكترونية للأجهزة الدولة

أو حسابات مواقع التواصل الاجتماعي للشخصيات الاعتبارية.

نتائج الدراسة:

تعتبر

الجريمة الالكترونية من الجرائم المستحدثة لذلك فإن المعالجة القانونية يجب أن تتم في إطار

شمولي ذلك أن اعتماد المحاور الرئيسية للحماية الجزائية فيما بينها لا يخلو من

التكاملية حيث أن خصوصية التجريم يلزمها

خصوصية في الاثبات وكذلك خصوصية في الملاحقة.

أما

خصوصية التجريم فهي نابعة من وقوع غالبية هذه الجرائم على العالم الافتراضي دون

المادي، وذلك حتى مع ملامسة بعضها للعالم المادي، فإنها تبقى من الخصوصية بما

يجعلها متمايزة عن غيرها من الجرائم والتي تتطلب خصوصية في التجريم لئلا يفلت

مقترفها من العقاب. ومن ناحية خصوصية

الإثبات في هذا النوع من الجرائم فإنها لا تخلو من الصعاب الجمة والتي تكتنف رصد

واحتواء الدليل المتحصل من مسرح الجريمة سواء المادي أو الافتراضي ، وذلك كون

الادلة الرقمية صعبة الاحتواء وسهلة الاختفاء والمحو . وكذلك انه يمكن التضليل

بشأن كشفها أو الاطلاع على مضمونها .

وأما

خصوصية الملاحقة فإنها تنبع من الجانب التقني لهذه الجرائم والتي تتطلب قدرات خاصة

لدى الاشخاص المختصين بالمتابعة والملاحقة لمثل هذا النوع من الجرائم ، وكذلك

الآليات القانونية التي يجب اقرارها للمساعدة في التنقيب عن الادلة الالكترونية ،

ومشروعية الاجراء الذي يمكن اتباعه للكشف عن الدليل وهذا عوضا عن مشروعية الدليل نفسه.

وبناءًا

على ذلك تعتبرالجريمة الالكترونية اعتداء يطال معطيات الكمبيوتر المخزنة

والمعلومات المنقولة عبر نظم وشبكات المعلومات وفي مقدمتها الإنترنت. فهي جريمة

تقنية تنشأ في الخفاء يقارفها مجرمون أذكياء يمتلكون أدوات المعرفة التقنية ،

وتوجه للنيل من الحق في المعلومات وبالتالي يجب التركيز على حماية الآتي:

-

سرية المعلومات:والذي يشمل ما يلزم من تدابيرلمنع الاطلاع غير

المصرح به على المعلومات السرية أو الخاصة.

-

سلامة المعلومات: والذي يشمل التدابير اللازمة لحماية

المعلومات من التغيير .

-

ضمان الوصول الى المعلومات والموارد الحاسوبية: والذي يشمل حماية إمكانية الوصول إلى

المعلومات لمن له الحق بالاطلاع عليها.

-

سلامة الأجهزة الحاسوبية والمعدات الالكترونية

وما عليها من برامج ومعلومات ومعطيات خاصة.

التوصيات

يجب على الأفراد أخذ الحيطة والحذر وذلك بإتباع التالي.

1. أخذ الحيطة والحذروعدم

تصديق كل مايروج عبر الإنترنت والتأكد من صدق الإعلانات .

2. وضع الرقم السري بشكل

مطابق للمواصفات الأمنية ويفضل الاحتفاظ ببرامج حماية سرقة الأرقام السرية.

3. كما يجب تفعيل دور القانون

الدولي ويجب تفعيل دور الجهود الإقليمية

والدولية لمواجهة الاستخدام السئ للإنترنت

4.

سد الثغرات التشريعية والقانونية الخاصة بجرائم

الإنترنت.

قائمة المراجع

[1] - Computer Hackers : Tomorrows Tarrarts Dynamics, News for and

about members of the American society for in dustrial seturdy jam varyl

febrauary. 1990. p: 7.

محمد

سامي الشوا: "ثورة المعلومات وانعكاساتها على قانون العقوبات". دار

النهضة العربية. القاهرة 1994

محمد أحمد أمين الشوابكة:

"الجريمة المعلوماتية". دار الثقافة، عمان. طبعة 2004.

محمد علي العريان:

"الجرائم المعلوماتية". دار الجامعة الجديدة للنشر. طبعة 2004

إيمان فاضل السمرائي، هيثم

محمد الزغبي: "نظم المعلومات الإدارية". الطبعة الأولى، دار صفاء للنشر

والتوزيع. عمان. 2005. ص: 259

نهلة

عبد القادر المومني، الجرائم المعلوماتية، ط1، دار الثقافة، عمان 2008، ص21.

يوسف

ابو فارة، الأعمال الالكترونية، جامعة القدس المفتوحة، رام الله 2012، ص17.

خالد

الغثبر ومحمد القحطاني ، أمن المعلومات بلغة ميسرة، ط1، جامعة الملك سعود، الرياض

2009، ص7

هدى حامد قشوش ، جرائم الحاسب الالكتروني في التشريع المقارن ، ( دار النهضة العربية ، القاهرة 1992 )، ص6.